Slik angriper de

Ifølge bankene og svensk Økokrim er cyberkriminalitet i ferd med å bli en viktigere inntektskilde enn narkotika for kriminelle nettverk. I dette kapittelet kan du lese om metodene som aktivt brukes mot norske privatpersoner og virksomheter nå.

Da en malaysisk statsborger i fjor ble pågrepet i Oslo med bilen full av avlyttingsutstyr, trodde PST det dreide seg om spionasje.

Det viste seg imidlertid at det hele var et ledd i en omfattende SMS-svindel – og en ny metode for å omgå eksisterende sikkerhetsfiltre.

Det siste året har cyberkriminelle tatt i bruk stadig flere utradisjonelle fremgangsmåter for å nå ofrene sine, enten det er bedrifter eller folk flest.

Godt hjulpet av blant annet kunstig intelligens har det dukket opp nye trusselaktører som står bak phishing-forsøk og andre former for bedrageri. Flere av disse kan knyttes til kriminelle nettverk både her hjemme og i Sverige.

34,6 millioner SMS-er og 22 millioner anrop blokkert første halvår

Det enorme antallet svindelforsøk som stanses av Telenor hver dag, er et tydelig bevis på hvor stort og alvorlig samfunnsproblem nettkriminalitet er. Personene bak svindelforsøkene inngår i velorganiserte kriminelle nettverk som både har kompetanse og ressurser til å gjennomføre sofistikerte angrep i stor skala.

Første halvdel av 2024 blokkerte Telenor hele 56,6 millioner svindelforsøk via SMS og anrop mot sine kunder.

I en spørreundersøkelse gjennomført av YouGov på vegne av Telenor i mars i år svarer 1 av 2 nordmenn over 18 år at de er blitt utsatt for forsøk på digital kriminalitet i første kvartal 2024.

Svindel er en lukrativ inntektskilde for kriminelle, og mange strekker seg langt for å prøve å omgå Telenors og andre virksomheters sikkerhetstiltak. De kriminelle utvikler stadig nye metoder og går langt for å ramme norske virksomheter og privatkunder.

Første halvdel av 2024 blokkerte Telenor hele 56,6 millioner svindelforsøk via SMS og anrop mot sine kunder.

Slik angripes norske virksomheter

Telenors sikkerhetssenter, som monitorerer og beskytter bedriftskunders nettverk og datautstyr, har i snitt håndtert mer enn 20 alvorlige hendelser månedlig den siste tiden.

Dette dreier seg blant annet om avverging av ransomware-angrep og fjerning av såkalte «informasjonstyver» i nettverk, som brukes av kriminelle til å hente ut lister med brukernavn fra bedriften.

I tillegg registreres det hver måned i snitt rundt 140 DDoS-angrep (tjenestenektangrep), som har som mål å overbelaste og lamme servere og nettverk.

Det siste året har sikkerhetssenteret registrert spesielt en dreining i måten norske virksomheter angripes på. Det er spesielt to fremgangsmåter som utmerker seg.

1) Stjeler ansattes brukernavn og passord

En av de mest utbredte metodene som brukes for å angripe virksomheter, er at kriminelle overtar og utnytter virksomhetens legitime brukerkontoer, framfor å utnytte svakheter.

Dette skjer blant annet ved at:

Angriperne bruker passord som er lekket etter datainnbrudd på andre tjenester, og matcher disse med brukere som har brukt tilsvarende passord på jobbkontoen.

Angriperne tester de mest utbredte passordvariantene mot tusenvis av brukere i ulike bedrifter.

En ansatt blir lurt til å installere en «informasjonstyv» på PC-en, som kopierer ut innloggingsdetaljer og session-cookies.

En ansatt blir lurt til å oppgi brukernavn og passord ved hjelp av phishing.

Dersom virksomheten benytter seg av skytjenester kan denne typen angrep få store konsekvenser fordi angriperen lett kan få tilgang til flere ulike systemer via én konto.

Her er effektive mottiltak å benytte seg av tofaktor-innlogging, hardware-nøkler, sertifikatbasert innlogging og passkeys med godkjenning via biometri på PC/mobil.

2) Kommer seg inn via edge devices

En annen fremgangsmåte angriperne ofte benytter seg av, er å aktivt gå etter såkalte edge devices i virksomhetens nettverk.

Dette er endepunkter i nettverket som er eksponert direkte mot nettet, ofte fordi både ansatte og samarbeidspartnere skal ha enkel tilgang til dokumenter og annen informasjon.

Blant annet dreier dette seg om VPN-endepunkter, MDM -servere, e-postservere og fildelingsservere. Mange av disse har begrensede sikkerhetssystemer, og kan være relativt enkle å kompromittere.

Etter å ha fått tilgang via en slik enhet, kan angriperne hente ut lister med brukernavn og forflytte seg videre innover i nettverket.

For å forsvare seg mot denne typen angrep, er det viktig med god kontroll på tilganger og overvåking av egen ressursbruk i skytjenester. Et godt tips er å ikke ha flere endepunkter med åpen nettilgang enn helt nødvendig.

Utnytter informasjon fra LinkedIn

Flere svindelforsøk den siste tiden tyder på at kriminelle følger nøye med på nettet for å kunne utnytte fersk informasjon til å angripe virksomheter og privatpersoner. Særlig informasjon fra LinkedIn benyttes hyppig, noe Telenor selv har erfart.

Fremgangsmåten foregår nærmest i sanntid: Kort tid etter at en ansatt har oppdatert egen profil med ny stillingstittel, kontaktes HR-avdelingen hos den aktuelle arbeidsgiveren med en e-post der de kriminelle utgir seg for å være den ansatte.

I e-posten blir HR-avdelingen bedt om å oppdatere den ansattes informasjon med nytt kontonummer, slik at neste lønn i realiteten utbetales til de kriminelle.

En lignende metode der fersk informasjon fra nettet brukes til å begå svindel er ved bilsalg på FINN.no. Her kontaktes ofrene med en falsk melding fra Statens vegvesen, og blir bedt om å betale gebyr i forbindelse med salgsmelding eller omregistrering.

Avlyttingsutstyr brukt i svindel mot privatpersoner

Blant verktøyene og fremgangsmåtene som ble brukt i angrep mot privatpersoner det siste året, finner vi også QR-koder, kunstig intelligens, nye nettjenester – og i tilfellet med den malaysiske statsborgeren nevnt innledningsvis, en IMSI-fanger.

Grunnen til at den malaysiske statsborgeren kjørte rundt med avlyttingsutstyr i bilen, var ikke som først antatt for å spionere på myndigheter eller privatpersoner, men fordi det ga ham mulighet til å sende ut SMS-er til forbipasserende uten å måtte ta veien via mobilnettet.

Ved hjelp av en såkalt IMSI-fanger kunne han opprette en direkte forbindelse med alle mobiltelefoner i nærheten. Dermed lyktes han å omgå teleoperatørenes sikkerhetsfiltre – og både AI- og SpamShield-teknologi.

Mange av dem som mottok meldingene var tilfeldig forbipasserende travelt opptatt med julehandel. På den måten økte også sannsynligheten for at flere var uoppmerksomme og dermed responderte raskt og ukritisk på meldinger om uavhentede pakker eller ubetalte regninger.

Foreløpig tyder lite på at slikt utstyr brukes aktivt av kriminelle i stor grad. Likevel illustrerer det hvordan nye metoder tas i bruk for å ta seg forbi sikkerhetsmekanismer på mobilnettet og i IT-systemer.

Tekstmeldinger sendes via nettet: iMessage og RCS

Selv om Telenor blokkerer millioner av e-postsvindler hver måned, har både nordmenns bevissthet rundt mistenkelige lenker og sikkerhetsfunksjoner som blokkerer falske nettsider gjort det mer utfordrende for kriminelle å nå ofre på denne måten.

Det har ført til at mange velger å bruke QR-koder i stedet for lenker når de forsøker å lokke ofre inn på falske nettsider. Quishing er en svindelmetode der ofre blir lurt inn på nettsider som fisker etter påloggings- eller betalingsinformasjon, ved å skanne en QR-kode som ser legitim ut – som for eksempel på en meny eller i en annonse.

Nå er imidlertid tekstmeldinger på mobilen den mest attraktive og effektive metoden for å få nordmenn til å gi fra seg personlig informasjon – rett og slett fordi altfor mange fortsatt lar seg lure.

Antall blokkerte svindel-SMS-er har skutt i været. Alt tyder på at svindlerne merker det godt, for når Telenor blokkerer SMS-er med lenker til falske nettsteder, forsøker de å finne nye veier for å nå målene sine.

Økningen av svindelforsøk som sendes via alternative meldingstjenester har derfor vært stor. Får man en mistenkelig melding via iMessage (iPhone), RCS (Android) eller WhatsApp bør man med andre ord være ekstra varsom.

Meldinger som sendes via iMessage og RCS – altså Rich Communication Services på Android-mobiler – blir sendt med ende-til-ende-kryptering via nettet.

Grunnen til at svindlerne i økende grad bruker slike kanaler, skyldes at Telenor og andre operatører ikke har mulighet til å blokkere slike meldinger, fordi de i likhet med meldinger sendt fra en IMSI-fanger ikke kommer fra mobilnettet – hvor slike lenker i meldinger blir blokkert av sikkerhetsfiltre.

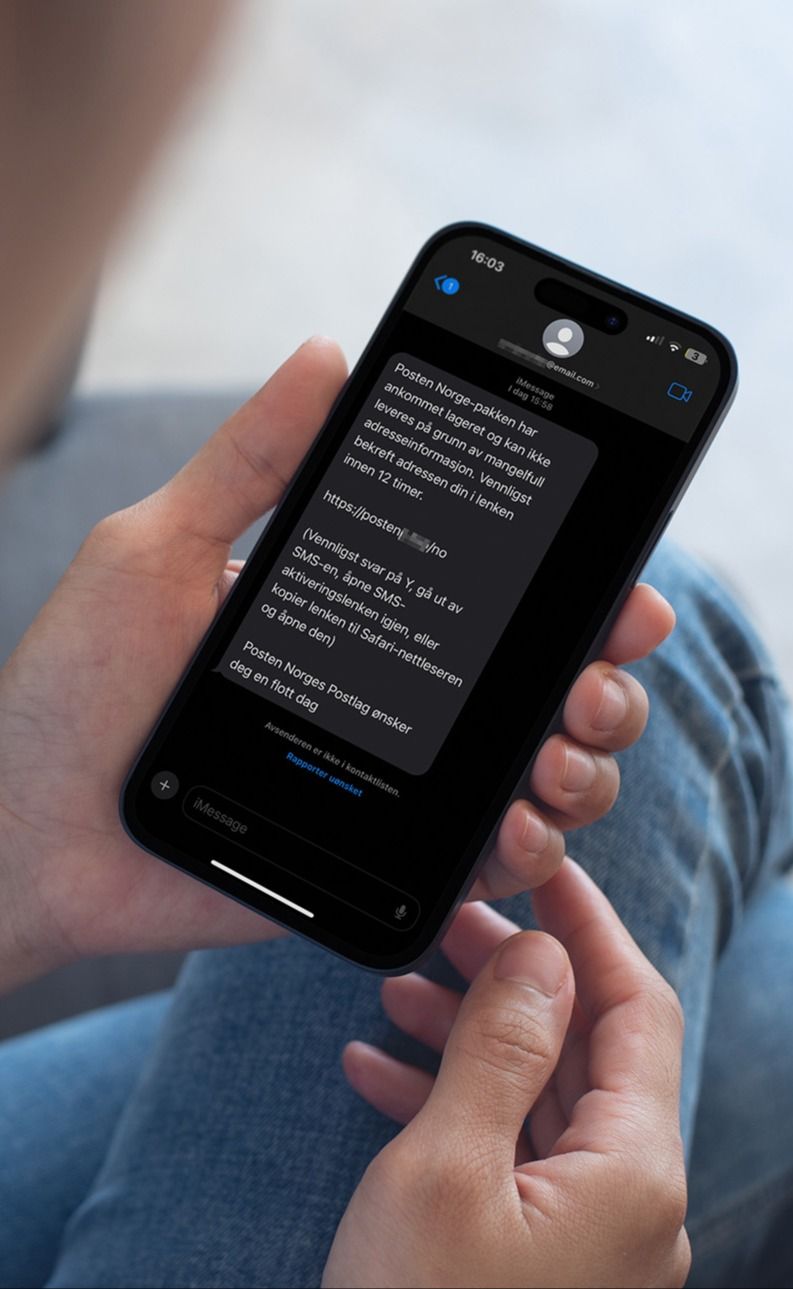

Phishing med uavhentede pakker fortsatt vanligst

Innholdet i phishing-meldingene som sendes i de alternative kanalene kan dreie seg om alt fra spennende jobbtilbud til ubetalte inkassokrav.

Meldinger om en uavhentet pakke eller et problem med en nettbestilling er imidlertid fremdeles vanligst. Disse meldingene brukes gjerne som første ledd i både enkle og mer omfattende bedragerier.

En typisk fremgangsmåte er å lure mottakeren til å tro at det har skjedd noe feil med en bestilling eller levering, for deretter å lokke vedkommende inn på en falsk nettside eller til en samtale med noen som utgir seg for å være fra kundeservice.

Her blir offeret ofte lurt til å gi fra seg BankID eller åpne for fjernstyring av PC-en for å få hjelp med å håndtere hendelsen – hvorpå svindlerne i realiteten tømmer offerets bankkonto.

Selv om phishing med meldinger om uavhentede pakker ikke lenger er noe nytt, er det fortsatt en effektiv metode for svindlerne. Derfor finjusterer de den også kontinuerlig.

En IMSI-fanger er en falsk basestasjon som brukes til å avlytte mobilkommunikasjon ved å bryte inn i kommunikasjonen mellom mobiltelefoner og basestasjonen.

Utstyret brukes ofte til avlytting og spionasje, men kan også brukes til å sende ut SMS-er uten at meldingene går via mobilnettet.

I fjor høst ble en malaysisk statsborger pågrepet for å ha brukt en IMSI-fanger i en bil til å sende ut svindel-SMS-er til forbipasserende i Bergen og Oslo.

Folk som befant seg i nærheten av IMSI-fangeren fikk tilsendt en SMS som tilsynelatende var fra DHL, Bank Norwegian eller DNB. Herfra ble mottakerne ledet inn til en falsk nettside hvor de ble bedt om å oppgi kortinformasjon og/eller BankID.

I Norge er det ulovlig å bruke slikt utstyr for alle andre enn myndigheter innenfor rammen av sine lovlige hjemler.

Phishing-as-a-service: Svindelverktøy servert på et fat

Den siste tiden har det dukket opp flere nettjenester som har effektivisert og strømlinjeformet nettopp phishing-metoden beskrevet over. Dette har gjort det svært enkelt for kriminelle å skreddersy såkalte «svindelpakker» – selv med begrenset teknisk kompetanse.

Den nye svindelplattformen Darcula er et godt bilde på nettopp dette.

Plattformen er en såkalt phishing-as-a-service (PhaaS): En brukervennlig nettjeneste som lar kriminelle lage og sende ut meldinger basert på forhåndslagde maler, med såkalte phishing-kit.

I motsetning til eldre phishing-metoder, benytter Darcula teknologi som JavaScript, React, Docker og Harbor – noe som gjør det mulig å hele tiden oppdatere og legge til nye funksjoner uten at brukerne er nødt til å re-installere programvaren.

Phishing-kitene tilbyr brukerne over 200 maler som etterligner merkevarer og virksomheter i mer enn 100 land. Landingssidene holder generelt høy kvalitet og inneholder lokalt språk, logoer og innhold.

Darcula og lignende plattformer benytter seg også av den nevnte omveien via nettet – som gjør at meldingene havner i offerets innboks via iMessage (iPhone) eller RCS (Android).

Den siste tiden har det dukket opp flere nettjenester som har effektivisert og strømlinjeformet nettopp phishing-metoden.

En legitim nettside blir klonet – f.eks. www.telenor.no

Innloggings- og/eller betalingssiden byttes ut med et script som stjeler innloggingsdetaljer og/eller kontoinformasjon

De modifiserte filene komprimeres i en .zip-fil og lagres som et phishing-kit

Phishing-kitet lastes opp til en hacket nettside eller et falskt domene – f.eks. www.telenor-tjenester.top

E-post sendes deretter ut med lenker til denne «spoofede» nettsiden

Generativ AI: Åpner nye snarveier for svindlerne

Ikke overraskende har kunstig intelligens begynt å spille en stadig viktigere rolle i hverdagen, både for dem som jobber med IT-sikkerhet og for de kriminelle.

Blant annet sørger ChatGPT – og chatboter spesielt utviklet for kriminell aktivitet, som WormGPT og FraudGPT – for at cyberkriminelle raskt kan tilegne seg informasjon i forkant av et angrep.

Ved å be om all tilgjengelig informasjon om et gitt selskap (for eksempel lister over leverandører og kunder) kan de kriminelle effektivisere datainnsamlingen og profileringen av potensielle ofre.

Teknologien har også gjort det enklere å tilpasse og utføre svindelforsøk over landegrenser, med langt mer realistisk innhold på lokale språk enn det som tidligere var mulig uten bruk av store ressurser.

Spor til de kriminelle nettverkene

Kunstig intelligens, PhaaS-tjenester og stadige finjusteringer har i sum gjort de kriminelles fremgangsmåter både mer effektive og lettere tilgjengelig for langt flere enn før. Stadig mer av den digitale kriminaliteten kobles til norske og utenlandske miljøer som tidligere har vært mest forbundet med narkotikakriminalitet.

Ifølge svensk Økokrim tjener svenske kriminelle nå mer på bedragerier enn på narkotikasalg. Bare i fjor tjente svenske kriminelle 5,8 milliarder kroner på bedragerier.

Lite tyder på at tendensen er annerledes her hjemme. Trolig foregår mange av bedrageriene på tvers av landegrensene. Blant annet avslørte SVTs dokumentarserie Uppdrag Granskning nylig et svensk kriminelt nettverk som begikk omfattende bedrageri av eldre i både Sverige og Norge.

Her ble det også brukt phishing-meldinger om nettbestillinger, med påfølgende telefonsvindel der bankkontoer ble tappet – ofte ved at svindlerne utga seg fra å være fra banken, og at de måtte flytte offerets penger over på en «trygg konto».

Safe account- og politisvindel

Her hjemme har politiet i en pressemelding vært ute og advart mot en lignende fremgangsmåte, der de kriminelle ringer og utgir seg for å være fra politiet. I noen tilfeller har de kriminelle også møtt fysisk opp utenfor boligen for å hente ut BankID, bankkort og telefon.

Telenor registrerte i vinter en stor økning svindelanrop, der de kriminelle utga seg å være fra politiet.

I løpet av bare én uke i november fanget Telenors svindelfiltre opp over 1,1 millioner uønskede samtaler. I løpet av en vanlig uke ligger antallet på rundt 400 000. Økningen skyldes i stor grad mange tilfeller av denne typen politisvindel over telefon.

Ifølge politiet arter svindelen seg slik på telefon:

Offeret blir først oppringt av noen som utgir seg for å være fra politiet eller Økokrim. Beskjeden er gjerne at offeret holder på å bli svindlet, for eksempel ved at noen har tatt opp lån i vedkommendes navn

Deretter settes telefonen over til en annen kriminell, som utgir seg for å være fra banken, og som skal hjelpe offeret

Offeret blir deretter bedt om å oppgi BankID og passord, og får beskjed om å flytte pengene over på en sikker konto

Svindlerne bruker deretter BankID for å komme seg inn i ofrenes nettbank

Blir overføringen stanset, for eksempel av banken, kan svindleren oppsøke offeret hjemme – hvor de ber om kodebrikken til BankID, bankkort, telefon og lignende