Den store sikkerhetstesten

Bertel O. Steen er for de fleste synonymt med bil. Konsernet er imidlertid også en viktig aktør innen både eiendom, forsvarsindustri og energi. De siste årene har de vært gjennom en omlegging av måten de jobber med digital sikkerhet – noe som allerede har betalt seg.

Bilforhandler Bertel O. Steen har de siste årene vært gjennom en stor omorganisering for å sette fart på den digitale utviklingen.

Internt har konsernet vært gjennom en minst like viktig omlegging av måten de jobber med digital sikkerhet. Det har allerede betalt seg.

– Jeg har blitt spurt om hva det verste som kan skje ved et cyberangrep er. Da svarer jeg at det må de som har ansvar for forretningene svare på, for det er der de store konsekvensene ligger, sier Steingrim Soug, leder for IT-sikkerhet i Bertel O. Steen.

I dag har konsernet en tydelig plan for måten de tenker sikkerhet og dybdeforsvar. Det er imidlertid ikke lenge siden kriminelle stod med foten i døråpningen – på full fart inn.

Fikk varsellampene til å blinke

– Fordi vi har leveranser til både forsvar og politi, er vi nok mer aktuelle for enkelte typer angrep. Det er en realitet vi er nødt til å forholde oss til. I tillegg hadde vi en hendelse som gjorde at flere fikk seg en øyeåpner, forteller Soug.

For de fleste er Bertel O. Steen synonymt med bil. Ikke så rart med sin over hundre år lange historie som importør av merker som Mercedes-Benz og Kia, i tillegg til Stellantis-merkene. Familiekonsernet er imidlertid også en viktig aktør innen både eiendom, forsvarsindustri og energi.

Da 30 butikker i bilforhandlerkjeden Mobile ble rammet av et massivt hackerangrep i 2022, holdt mange i konsernet derfor pusten.

– Da nyheten sprakk, følte nok flere at hackerne hadde kommet ubehagelig tett på. Mobile er en frittstående forhandler under Bertel O. Steen-konsernet, og sånn sett ikke direkte tilknyttet samme systemer og nettverk. Likevel fikk det konsernledelsen til å reagere.

Like etter det omfattende cyberangrepet ble det utført en modenhetsanalyse og tatt en beslutning om å ruste opp den digitale sikkerheten. Blant annet ble Soug selv ansatt som konsernets CISO (Chief Information Security Officer), med ansvar for IT-sikkerhet internt.

Kanskje kom beslutningen i grevens tid, for det skulle ikke gå lang tid før varsellampene igjen lyste.

Lite motstand innenfor murene

Blant tiltakene Soug iverksatte var å utarbeide retningslinjer for å gjøre konsernets systemer og nettverksløsninger mer motstandsdyktige, dersom et angrep faktisk skulle finne sted.

Bertel O. Steen har i flere år hatt en avtale med Telenor om overvåking av sikkerhetsplattformen. Det vil si at Telenor fungerer som konsernets Security Operation Centre (SOC) og dermed har det daglige ansvaret for konsernets sikkerhetsløsninger mot ytre trusler.

– Vi hadde allerede et godt sikkerhetsskall. Det vil si at det alltid har vært vanskelig å ta seg inn på nettverket vårt. Utfordringen var at om du først kom deg inn, var det litt for mange veier videre som stod åpne, forteller Soug.

Målet ble å få på plass tiltak som skulle minimere skadepotensialet, dersom en hacker slapp gjennom det ytre sikkerhetslaget. For et stort konsern er imidlertid ikke en slik «herding» av systemene gjort i en håndvending.

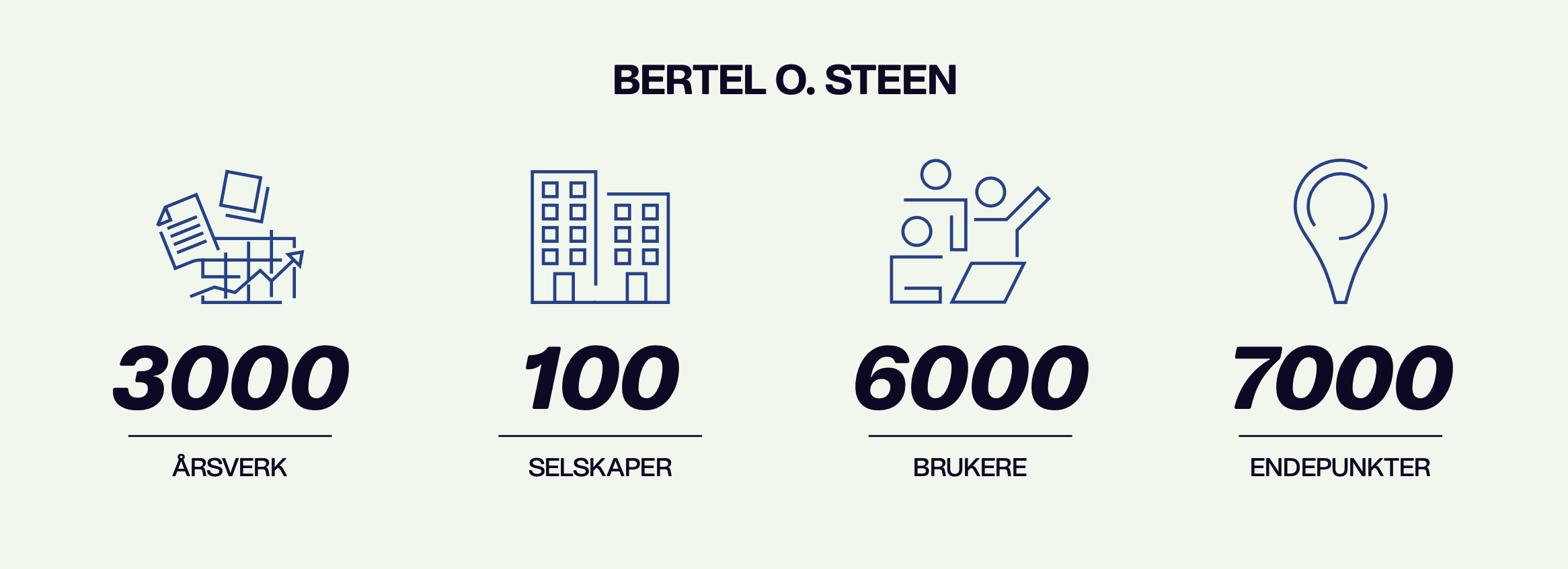

– Hele konsernstrukturen består av mer enn 3000 årsverk fordelt på mer enn 100 selskaper. I nettverket drifter vi mer enn 6000 ulike brukere, og har mer enn 7000 endepunkter. I tillegg drifter vi flere tusen OT-enheter. Nettverket måtte derfor deles inn i ulike soner, noe som ga oss mulighet til å isolere et eventuelt angrep.

Det samme gjaldt i skyløsningene. Ingenting skulle heller kjøre med annet enn nødvendige konfigurasjoner og tillatelser, og den generelle dybdesikkerheten skulle styrkes.

– For eksempel er krypteringsnøkler nå lagret på ulike steder, slik at det ikke er mulig å låse hele nettverket fra ett enkelt sted i systemet. Det er samme logikk som at du ikke vil ha nøklene til alle bilene hos forhandleren innelåst i én og samme safe, forteller Soug.

Om du først kom deg inn, var det litt for mange veier videre som stod åpne.

Styrket beredskapen

Det var også behov for en opprusting av beredskapen rundt alt som har med IT-sikkerhet å gjøre. Dette har blant annet blitt ivaretatt ved å utarbeide faste prosedyrer for håndtering av et angrep eller en hendelse.

Bertel O. Steen bruker et ISO-sertifisert styringssystem som gjelder for hele bedriften. Det gjør at de har formelle krav til hvordan ting skal utføres og dokumenteres i alle ledd, også innen IT og sikkerhet.

– Prosedyrene er en del av konsernets overordnede kriseberedskapsplan, som beskriver hvordan ulike typer kriser skal håndteres. Planen har tydelig definerte roller med egne arbeidsoppgaver og ansvarsområder, forklarer Soug.

Sammen med en tydelig presisering av formål og omfang, inneholder prosedyrene en detaljert beskrivelse av CSIRT (Compu- ter Security Incident Response Team) og teamets medlemmer og funksjoner. Prosedyrene beskriver også hvordan innkalling til krisestab og varsling skal foregå, samt hvilke punkter som alltid skal gjennomgås i møtene.

I tillegg har konsernet utviklet tiltakskort som beskriver de ulike rollene i krisestaben og deres oppgaver.

– Tiltakskortene er i praksis en sjekkliste for hva man skal vurdere, hva man må huske å gjøre for å begrense skade, og hvordan man skal jobbe for å komme tilbake til normal drift og avslutte krisen, forklarer Soug.

Alarmen går

Underveis i arbeidet med å implementere de nye tiltakene og beredskapsprosedyrene, går plutselig alarmen hos SOC. Her kan Telenor se mistenkelig aktivitet i en av konsernets innloggingsportaler.

– Vi har en løsning som gir brukere mulighet til å logge seg på en nettside som gir tilgang til ulike applikasjoner. Løsningen er laget slik at brukere kun får opp de applikasjonene de har tilgang til i systemet, sier Soug.

Ved en feil ble løsningen nedgradert, noe som innebar at den ble sårbar for et sikkerhetshull kalt Citrix Bleed. Det betyr i prinsippet at en hacker kan overta en allerede innlogget bruker, med alle de tilhørende rettighetene.

– Vi så at de hadde hentet ut en liste med brukernavn fra innloggingssystemet og installert et par trojanere, altså skadevare skjult i legitime programmer. Trojanerne ble heldigvis raskt plukket opp av sikkerhetssystemene, slik at disse automatisk ble fjernet.

Hackerne forsøkte deretter å logge seg inn i de ulike applikasjonene i portalen. Her ble de stoppet av krav om tofaktorautentisering.

– Når man står midt i et angrep, er det lett at det koker litt. Da er styringssystemer og tiltakskort veldig gode å ha. Det gir deg mulighet til å gå inn og sjekke hva du skal gjøre i en gitt situasjon.

Både drift og IT hos Bertel O. Steen har i dag hvert sitt incident response-team som håndterer hendelser, som igjen rapporteres til konsernets overordnede beredskapsgruppe.

– I prosedyrene er en av de definerte rollene våre en loggfører. Denne rollen har kun én oppgave, og det er å loggføre alle avgjørelser som blir tatt med begrunnelse. Dette er svært viktig når man evaluerer krisehåndtering i ettertid.

På tiltakskortet for IT-sikkerhetshendelser står det at systemer som er hacket eller infisert, ikke skal restartes, men isoleres. Grunnen til dette er at når et system restartes, kommer det ofte opp i et standardoppsett – og da vil alle logger og programmer som er installert på serveren, bli slettet.

– Dessverre ble det gjort en feil her. Hendelsen ble tolket som en driftsfeil og ikke en sikkerhetsfeil. Da er instruksen å restarte for å komme raskt tilbake. Dette gjorde det vanskelig å finne ut nøyaktig hva som har skjedd, og gjorde håndteringen mer utfordrende.

Hadde Bertel O. Steen i stedet isolert portalen, som de hadde mulighet til gjennom soneinndelingen av nettverket, ville alle digitale spor vært tilgjengelig etter hendelsen.

Uten sikkerhet i flere lag, kunne imidlertid hackerne enkelt ha kommet seg langt innover i nettverket. Potensielt kunne de her ha slettet eller lastet ned alle kundedataene til konsernet, eller kryptert alle systemer. Det kunne fått enorme konsekvenser, mener Soug.

Når man står midt i et angrep, er det lett at det koker litt. Da er styringssystemer og tiltakskort veldig gode å ha.

Nødt til å tenke helhetlig

De neste ukene hadde vi flere tusen forsøk på innlogginger fra blant annet Russland og Bulgaria. Stort sett var dette heldigvis blind gjetting på passord, og etter hvert så vi at de begynte å gi opp.

– Det er lett å lage retningslinjer, men det tar tid å få dem implementert. Man er avhengig av en strukturert tilnærming. Vi har nå en sikkerhetsstrategi med klart definerte mål om hvor vi skal de neste to årene. Dette omfatter både tekniske og organisatoriske mål.

Soug mener det ikke lenger er mulig å tenke at man skal løse ett problem eller én utfordring innen sikkerhet.

– Du er nødt til å tenke helhetlig. Det betyr at retningslinjene må inneholde alt fra herding – det vil si å gjøre enheter og tjenester sikrere ved å endre konfigurasjonen eller fjerne funksjonalitet – til opplæring av brukere og å tegne cyberforsikring.

– IT-sikkerhet handler til syvende og sist om forretningsdrift. Blir systemene rammet, kan det få direkte innvirkning på både inntjening og kundeforhold. Stanser systemene helt opp, snakker vi om milliontap hver time.

– Stanser de lenge nok, kan det bety at vi mister våre viktigste kunder, avslutter Soug.

IT-sikkerhet handler til syvende og sist om forretningsdrift. Blir systemene rammet, kan det få direkte innvirkning på både inntjening og kundeforhold.