Det siste året er en rekke norske virksomheter blitt utsatt for omfattende dataangrep. Utdaterte applikasjoner eller en liten glipp på hjemmekontoret kan i dag medføre skader for mangfoldige millioner.

Med mindre noen ser faresignalene i tide.

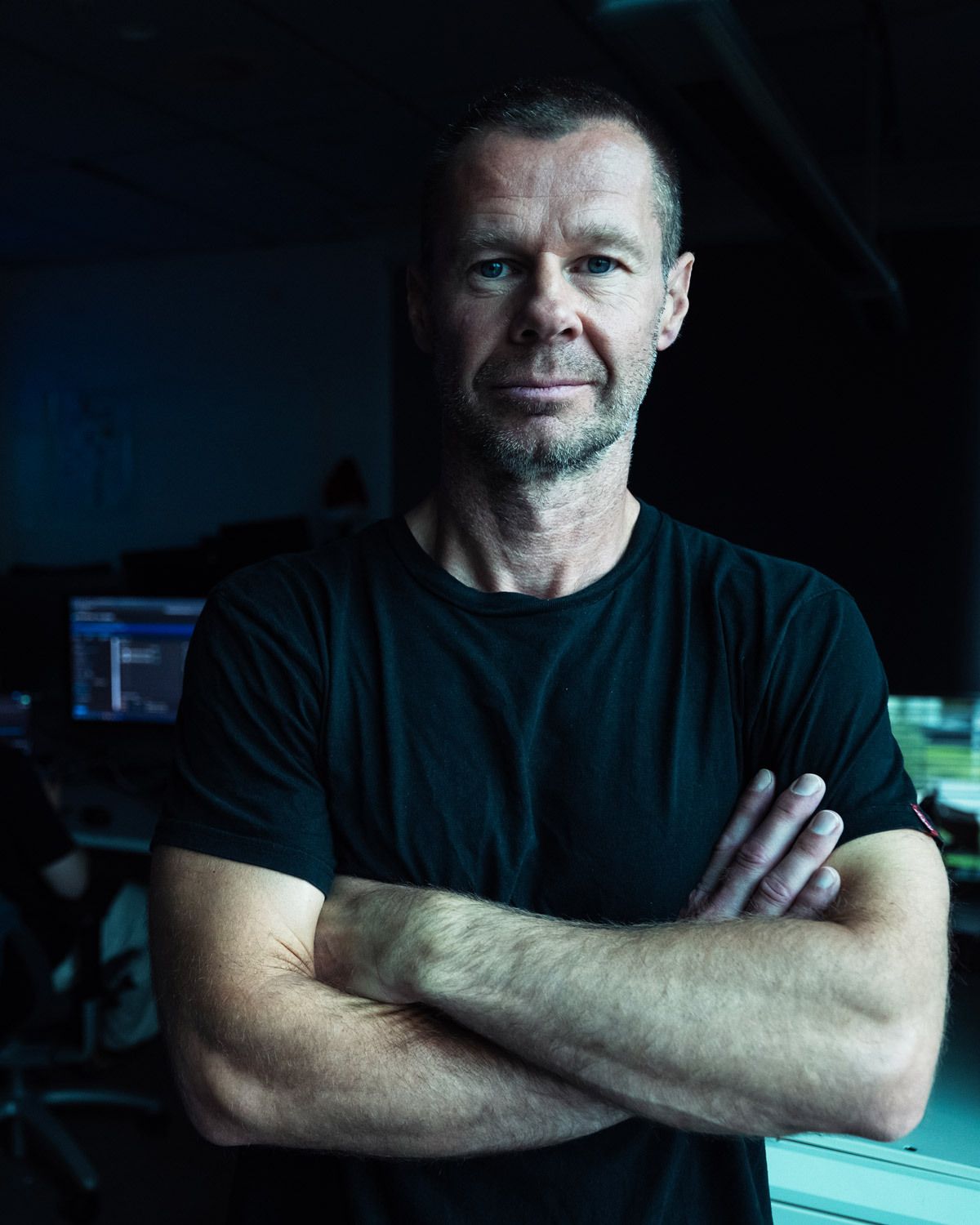

– Norske virksomheter angripes hver dag. Selv om vi stopper millioner av falske e-poster hver eneste måned, leter de kriminelle hele tiden etter nye veier inn. Nye måter å jobbe på betyr også flere muligheter for hackerne, forklarer Jon Riisnæs.

Angrep sprer seg raskt

Han er teamleder i Telenor Security Operations Center (TSOC) og jobber med å overvåke mistenkelig aktivitet i nettverkene til flere bedrifter.

Dukker det opp en trussel, haster det med å iverksette tiltak.

For blir en mobil eller PC først infisert, er det lett å miste kontrollen.

– Har hackerne fått innpass på én enhet, er det som regel enkelt å bevege seg videre. Slik sprer angrepet seg til aktørene har full kontroll over nettverket. Da kan de enkelt stanse driften, stjele sensitive data og kreve enorme summer for å gi deg kontrollen tilbake.

Nettopp derfor har det blitt viktig å sikre endepunktene i bedriften, forklarer Riisnæs.

Endepunkter er digitale enheter tilkoblet bedriftens nettverk, som kan brukes som inngangsport for skadelig programvare, virus og andre trusler. Typiske endepunkter kan være:

PC-er og laptoper

mobiltelefoner

nettbrett

servere

– Vil ha kontroll på endepunktene

De siste årene har det digitale risikobildet endret seg kraftig. I tillegg til floraen av svindel- og phishingforsøk i SMS-er og e-poster, opplever jevnlig både små og store selskaper å bli utsatt for målrettede angrep.

Dette kan være for å kryptere data og kreve løsepenger, få tak i verdifull informasjon eller å ta seg videre til en annen bedrift i leverandørkjeden.

For at hackerne skal kunne berike seg mest mulig på timene de legger ned, skjer gjerne alt sammen i ett og samme angrep.

I prinsippet kan en hacker være inne på enheten din akkurat nå, uten at du merker noe.

Riisnæs forklarer at angrepsmetodene varierer fra helt enkle til svært avanserte, men at de som regel begynner med det samme: En sårbarhet på et endepunkt.

– En angripers mål er ofte å få kontroll på et endepunkt. Et endepunkt kan være en laptop eller en mobil som er tilkoblet nettverket.

Herfra foregår hackingen som regel videre via det som i utgangspunktet er legitime arbeidsverktøy – for eksempel i PowerShell, som lar deg automatisere administrative oppgaver på Microsofts plattformer, forklarer Riisnæs.

– Det at hackerne bruker alminnelig programvare, gjør det utfordrende å oppdage at de beveger seg rundt i nettverket ditt når de først er inne. I prinsippet kan en hacker være inne på enheten din akkurat nå, uten at du merker noe.

Skanner etter sårbare endepunkter

Selv om du er godt beskyttet med tjenester som Sikker e-post og Sikker nettsurfing, kan både lekkede passord og utdatert programvare gi hackerne fotfeste i nettverket ditt. Det finnes nemlig mange måter å hacke et sårbart endepunkt.

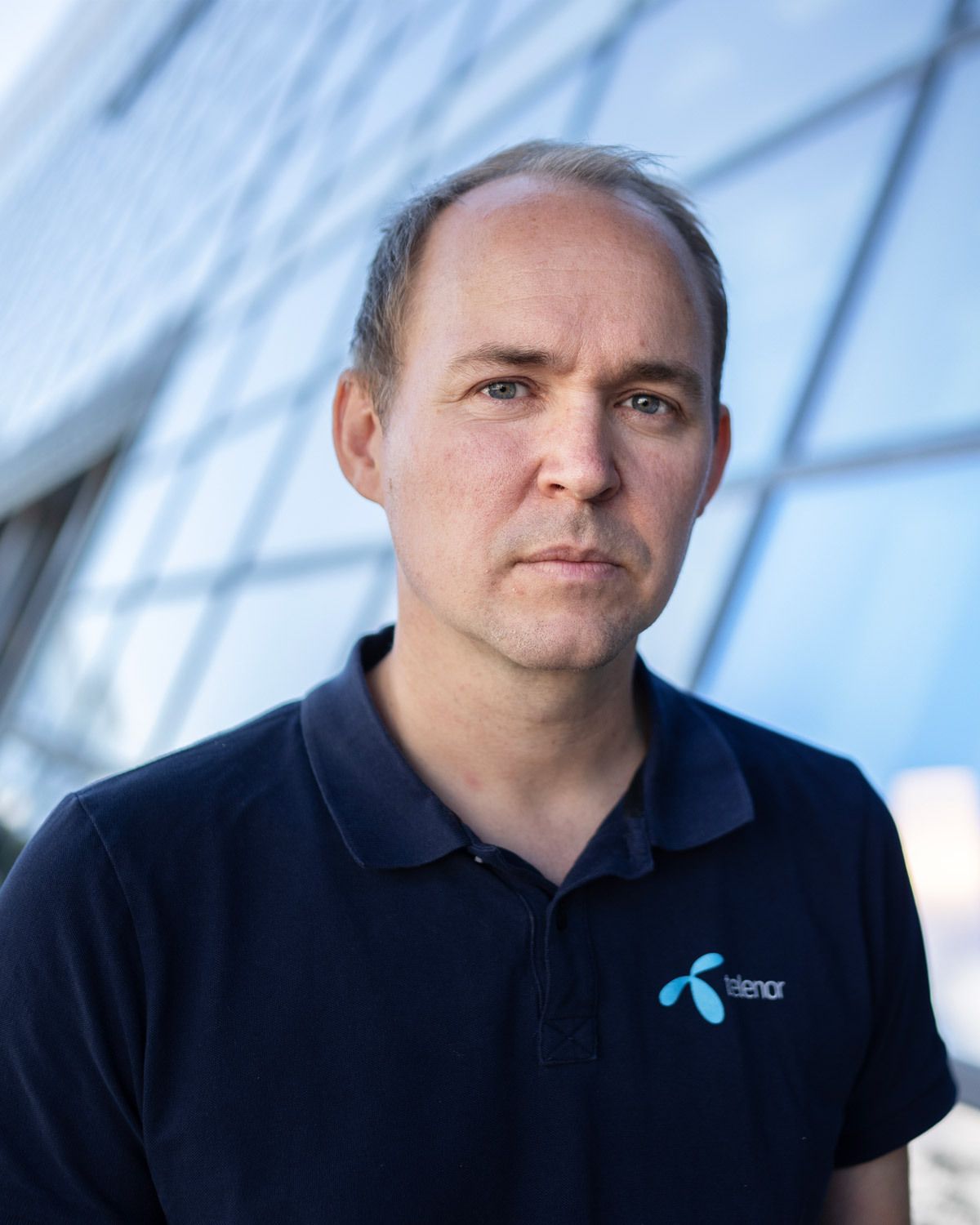

– Rundt ni av ti vellykkede angrep starter med at noen i organisasjonen klikker på en infisert e-post. Samtidig trenger det ikke å være brukerens feil at en enhet blir hacket, forklarer Tommy Bergman, produktsjef for Lagvis Sikkerhet i Telenor.

Da tolv norske departementer ble angrepet i sommer, kom hackerne seg inn via et ukjent sikkerhetshull på en intern IT-plattform.

I rundt to måneder hadde hackerne dermed fri tilgang til departementenes datasystemer uten å bli oppdaget, og kunne fritt innhente informasjon og lamme regjeringsnettverket.

Skjulte angrep – over lang tid

Fra en enhet er kompromittert, kan det ta alt fra timer til måneder før bedriften merker noe. Ofte skjer det mye i bakgrunnen i løpet av den første tiden, forklarer Bergman.

– Angriperne ønsker å skaffe seg full kontroll uten å bli oppdaget. Først når de har fått tilstrekkelig med tilganger til å kryptere og ta ned alt av infrastruktur, slår de til for alvor.

Det er ikke uvanlig at kriminelle bruker lang tid på å skanne etter sårbare endepunkter i en bedrift. En annen måte å hacke et endepunkt på er rett og slett ved å stjele eller kjøpe brukernavn og passord.

– Etter at store nettsteder har blitt hacket, ligger det ofte brukernavn og passord ute for salg i flere kanaler. Mange har ofte samme passord på flere kontoer, noe som gjør det enkelt å skaffe seg kontroll, forteller Bergman.

– Med brukernavn og passord er det litt som at biltyvene har fått tak i nøkkelen din. Da blir endepunktsikkerhet helt avgjørende for å avsløre et hackerangrep.

Falske e-poster med lenke til skadelige filer

Usikre nettsider med lenke til skadelige filer

Programvare med sikkerhetshull

Stjålne brukernavn og passord

USB-tilkoblinger som gjør det mulig å overføre skadelige filer

Cisco partner - fordeler for deg som kunde

Som sertifisert gullpartner har vi bevist vår brede kompetanse på tvers av alle Ciscos teknologier, og for deg som kunde innebærer det at vi har høy kompetanse og meget god kvalitet på utføring av leveranser.

– Måten vi jobber på krever nye sikkerhetstiltak

Med endepunktsikkerhet kan Riisnæs og kollegaene i TSOC følge med på alle bakgrunnsprosesser og raskt undersøke uvanlig og potensielt farlig aktivitet på en enhet.

Dermed kan de også isolere og fjerne potensielle trusler, før angriperne rekker å spre seg i nettverket til bedriften.

I bedrifter som har ansatte på farten – som er tilkoblet ulike nettverk og ofte bruker de samme enhetene både på jobb og privat – har denne typen sikkerhet blitt svært viktig, forklarer Riisnæs.

– De fleste av oss er mindre kritiske når vi bruker laptopen privat og klikker ofte på mer enn vi ville gjort på jobb. Kanskje laster barnet ditt ned et spill fra en nettside, eller du legger til en usikker utvidelse i nettleseren?

– Da skal det ikke mye til før du har installert skadelig programvare uten å vite det, sier Riisnæs.

På arbeidsplassen sitter de fleste også på et sikret nettverk og følger rutiner som skal beskytte bedriftens data. Det er ikke nødvendigvis tilfellet ellers.

– Mange er innlogget på private kontoer på den samme enheten, og her er ofte sjansen høyere for at du ved en feiltakelse klikker på en link med et godt tilbud eller lignende.

– Slik kan du fort ende opp med å «ta med deg» hackeren på jobb, forklarer Riisnæs.

– Som en vaktbikkje som varsler

Fordi hackere bruker mange helt legitime applikasjoner under et angrep, kan du ikke lenger stole på at tradisjonell antivirus oppdager at noen forsøker å angripe enheten din.

For å avverge et moderne dataangrep er det blitt helt nødvendig å følge med på hva som foregår i de ulike applikasjonene du har på PC-en, i tillegg til å stenge ute skadelige filer, forklarer Tommy Bergman.

Tjenester som Multifaktorautentisering, Sikker e-post og Sikker nettsurfing er viktige forsvarsmurer som hele tiden beskytter deg mot at kriminelle kan få tilgang til enheter og kontoer i nettverket ditt.

Likevel kan du aldri sikre deg 100 prosent mot at noe slipper gjennom.

– De fleste er avhengige av å ha flere ledd som kan beskytte deg mot et potensielt angrep. Du kan se på Sikker e-post og Sikker nettsurfing som ulike låser på porten din, mens endepunktsikkerhet er vaktbikkja som varsler når noen er på vei inn i huset.

Endepunktsikkerhet fra Telenor fungerer som bedriftens siste skanse, og hjelper deg med å avverge et angrep når de kriminelle er i ferd med å trenge gjennom forsvaret ditt.

– Det er på en måte både en beskyttende programvare og en vakttjeneste i samme løsning, fordi du har eksperter fra Telenor som passer på nettverket ditt døgnet rundt, sier Bergman.

Les også: Slik beskytter du bedriften med Lagvis sikkerhet fra Telenor

Slik fungerer Endepunktsikkerhet fra Telenor

Endepunktsikkerhet fra Telenor kan bestilles både frittstående og som en del av Lagvis sikkerhet.

Teknologien fungerer ved at en skjult «agent» blir installert på hver enhet, slik at den automatisk vil plukke opp all unormal aktivitet i filsystemet og den installerte programvaren.

På denne måten er enhetene beskyttet både online og offline, uansett hvor de befinner seg.

– Skulle en prosess på laptopen din plutselig begynne å sende ut skjulte kommandoer til e-postprogrammer og PowerShell, vil denne automatisk settes i karantene, forklarer Bergman.

Telenors sikkerhetssenter TSOC vil deretter få et varsel, slik at sikkerhetseksperter raskt kan analysere trusselen og isolere enheten fra nettverket, hvis dette er nødvendig.

– Systemet kan sette filer i karantene, men det er kanskje enda viktigere å ha kvalifiserte fagfolk som følger med på all mistenkelig aktivitet. Et varsel kan skyldes alt fra en uskyldig nedlasting til første ledd i et målrettet angrep.

– Slik ekspertise har de færreste internt i dag. Og uansett om du driver et departement eller en bedrift på 40 ansatte, er utfordringen med å følge med på mistenkelig aktivitet på endepunktene ofte like stor, avslutter Bergman.

Med Endepunktsikkerhet fra Telenor er nettverket ditt beskyttet av sikkerhetseksperter – som avverger dataangrep døgnet rundt.